Aujourd’hui la sécurité des accès est primordiale, encore plus lorsqu’il s’agit de connexion externe à votre organisation. Dans un article précédent nous avons vu la création d’un thème RAS. Aujourd’hui il s’agit d’implémenter un OTP (One-Time-Password).

- Mais c’est quoi un OTP ?

- Comment les OTP sont générés et distribués

- La mise en place

- Création d’un Thème pour les utilisateurs externe

- La connexion

- Tests de connexions

Dans mon cas j’ai des utilisateurs interne et externe, je souhaite que les utilisateurs externe se connecte sur un thème RAS PARALLEL dédié et qu’une demande d’OTP soif faite. Bien entendu, cela ne change en rien les connexions pour les utilisateurs interne qui eux n’ont que leur login et mot de passe à entrer.

Mais c’est quoi un OTP ?

Un mot de passe à usage unique (siglé OTP, de l’anglais one-time password) est un mot de passe qui n’est valable que pour une session ou une transaction. Les OTP permettent de combler certaines lacunes associées aux traditionnels mots de passe statiques, comme la vulnérabilité aux attaques par rejeu. Cela signifie que, si un intrus potentiel parvient à enregistrer un OTP qui était déjà utilisé pour se connecter à un service ou pour effectuer une opération, il ne sera pas en mesure de l’utiliser car il ne sera plus valide. En revanche, les OTP ne peuvent pas être mémorisés par les êtres humains, par conséquent, ils nécessitent des technologies complémentaires afin de s’en servir.

Comment les OTP sont générés et distribués

- Ils se fondent sur le temps et un mot de passe fourni par le client (les TOTP ne sont valables que pour une courte période de temps).

- Ils utilisent un algorithme mathématique pour générer un nouveau mot de passe basé sur le mot de passe précédent (les OTP forment une chaîne et doivent être utilisées dans un ordre prédéfini).

- Ils utilisent un algorithme mathématique où le nouveau mot de passe est basé sur un défi (par exemple, un nombre aléatoire choisi par le serveur d’authentification ou les détails d’une opération) ou un compteur.

Il existe également différentes manières d’intégrer l’utilisateur dans le prochain OTP à utiliser. Certains systèmes utilisent des jetons d’authentification électroniques qui génèrent des OTP en utilisant un petit écran. D’autres se composent d’un logiciel qui s’exécute sur le téléphone mobile de l’utilisateur. Il y a aussi des OTP générés du côté du serveur et envoyés à l’utilisateur en utilisant un canal de télécommunication (un message SMS la plupart du temps). Enfin, dans certains systèmes, les OTP sont imprimés sur du papier que l’utilisateur est tenu de garder avec lui.

La mise en place

Un premier avertissement, bien sur, si vous devez implémenter cette solution, on le fait avant tout sur un environnement de test.

Création d’un Thème pour les utilisateurs externe

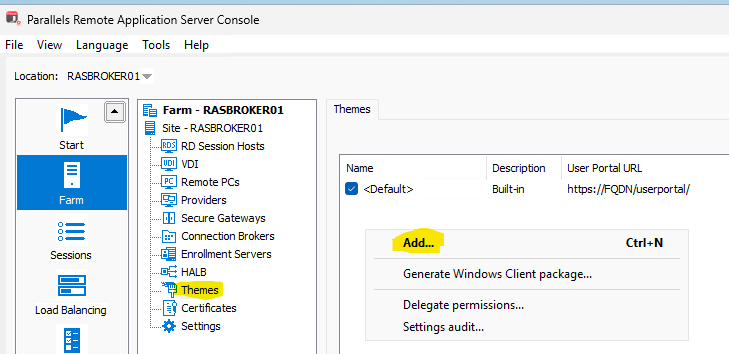

Depuis la console d’administration RAS, Farm, Site, Thèmes, ajouter un nouveau thème

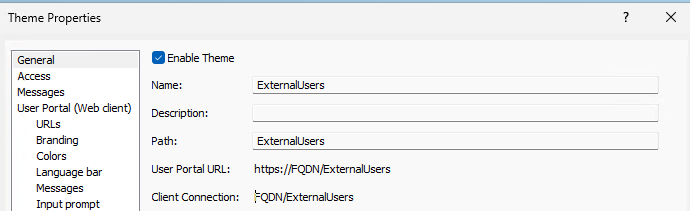

Dans l’onglet Général, enter un nom à votre portail (attention cela sera par défaut le chemin du chemin d’accès). Dans mon cas “ExternalUsers”

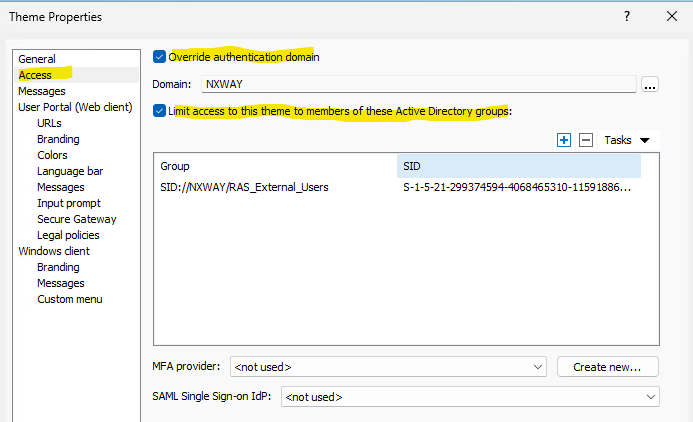

Dans l’onglet Access, On défini le Domain uniquement sur notre Domain cible et on donne accès aux utilisateurs externe (via un group AD c’est mieux). A ce stade nous ne définissions pas de MFA

Vous pouvez customiser les autres onglets à votre convenance. Cliquer sur “Apply” pour confirmer vos changements.

La connexion

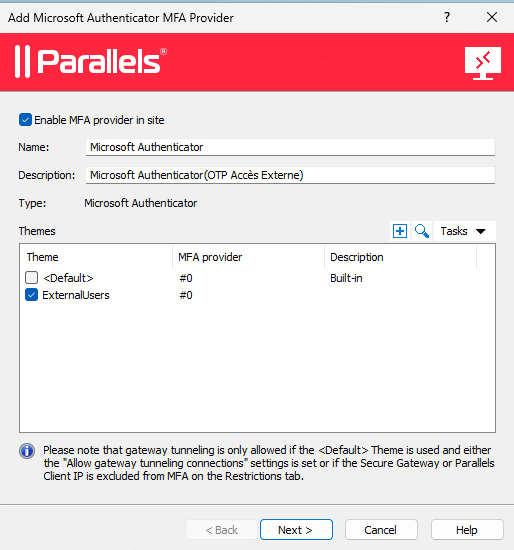

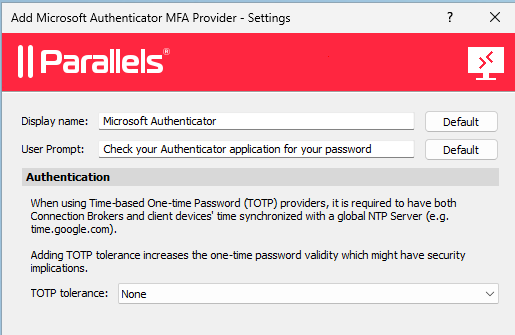

Dans l’onglet Connexion, Multi-factor Authentication, cliquer sur Add. Dans mon cas je passerais par “Microsoft Authenticator”

Donner un nom et une description et sélectionner le thème créer précédemment.

Modifier les champs ci-dessous selon vos besoins. Ne changer pas la tolérances TOTP, le but étant de sécurisé un maximum l’authentification.

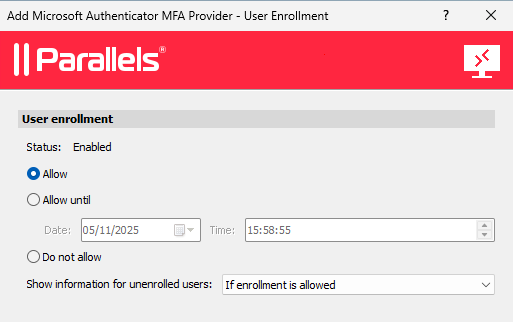

Activer le “User Enrollment” et cliquer sur Terminer, puis “Apply”

Tests de connexions

Dans un premier temps je vérifie qu’il n’y a aucun impact sur mon site par défaut (Interne). Et oui pas de demande d’OTP.

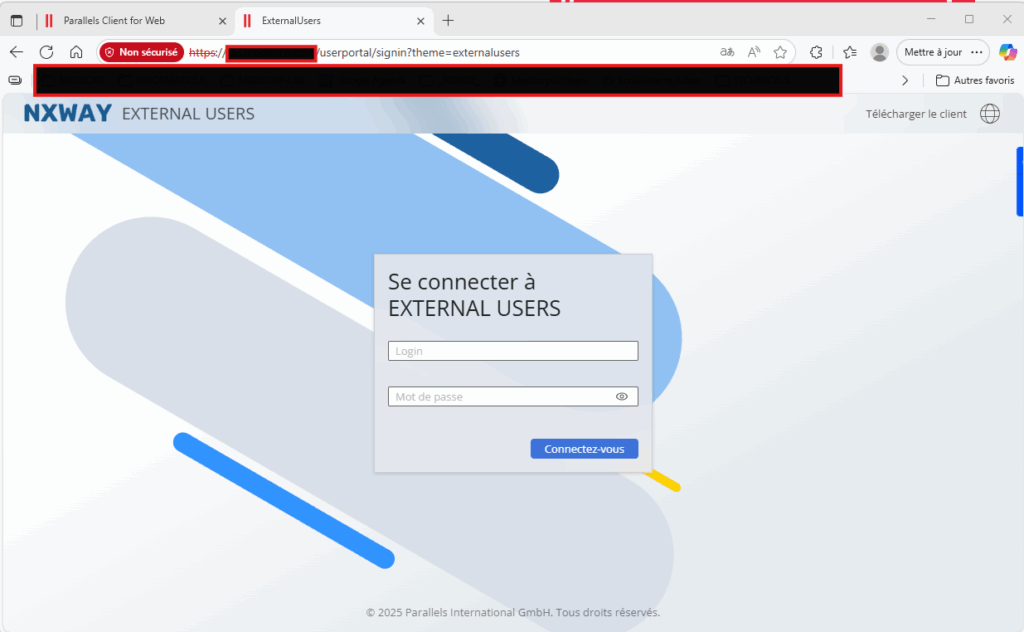

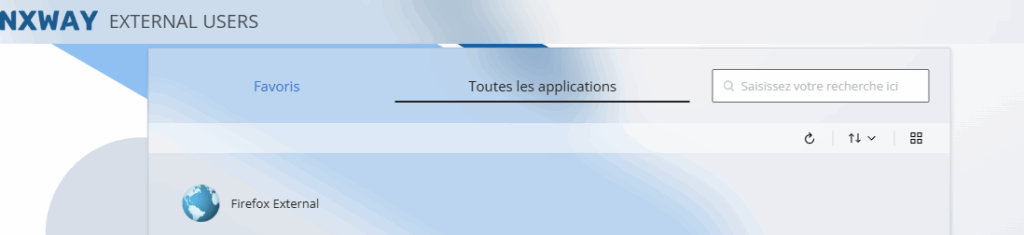

Dans un second temps je test le nouvel accès https://XXXX/userportal/externalusers via une connexion HTML5

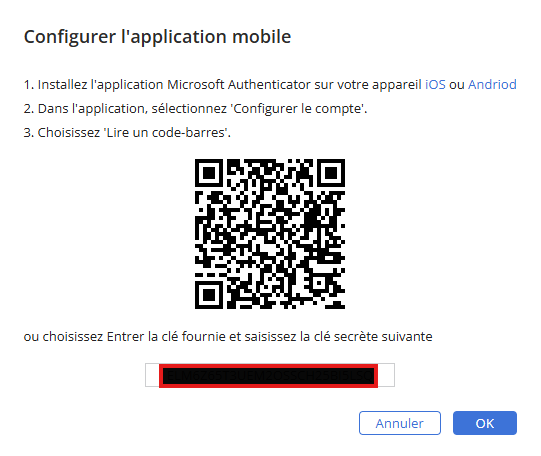

L’installation de Microsoft Authenticator est nécessaire. Une fois installé scanné le QR code

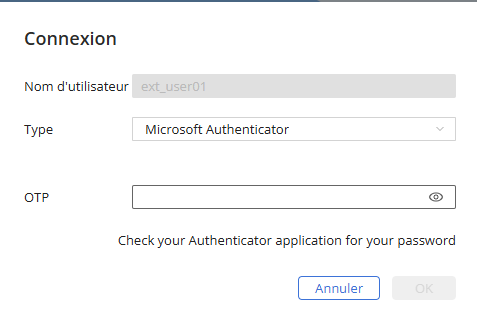

le code fourni par Windows Authenticator est demandé

L’accès à mes application est donné

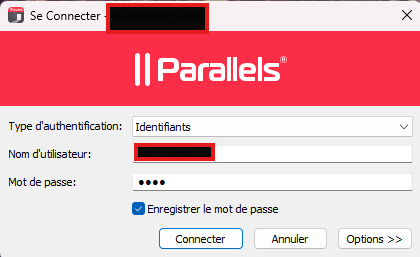

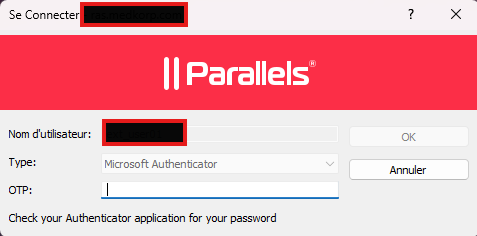

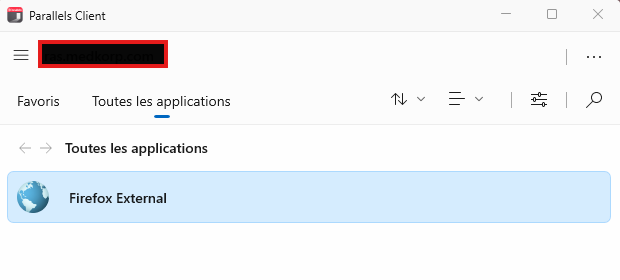

L’intégration de l’OTP est également prise en compte par le client

Enter le code fourni

L’accès à mes application est donné

Et bien voilà, maintenant votre connexion est un peu plus sécurisé au moins au niveau de l’authentification !